靶场链接 : https://github.com/rapid7/metasploitable3

按照提示安装完成,启动虚拟机,网卡选择为桥接,arp-scan -l 你的ip地址扫描出主机

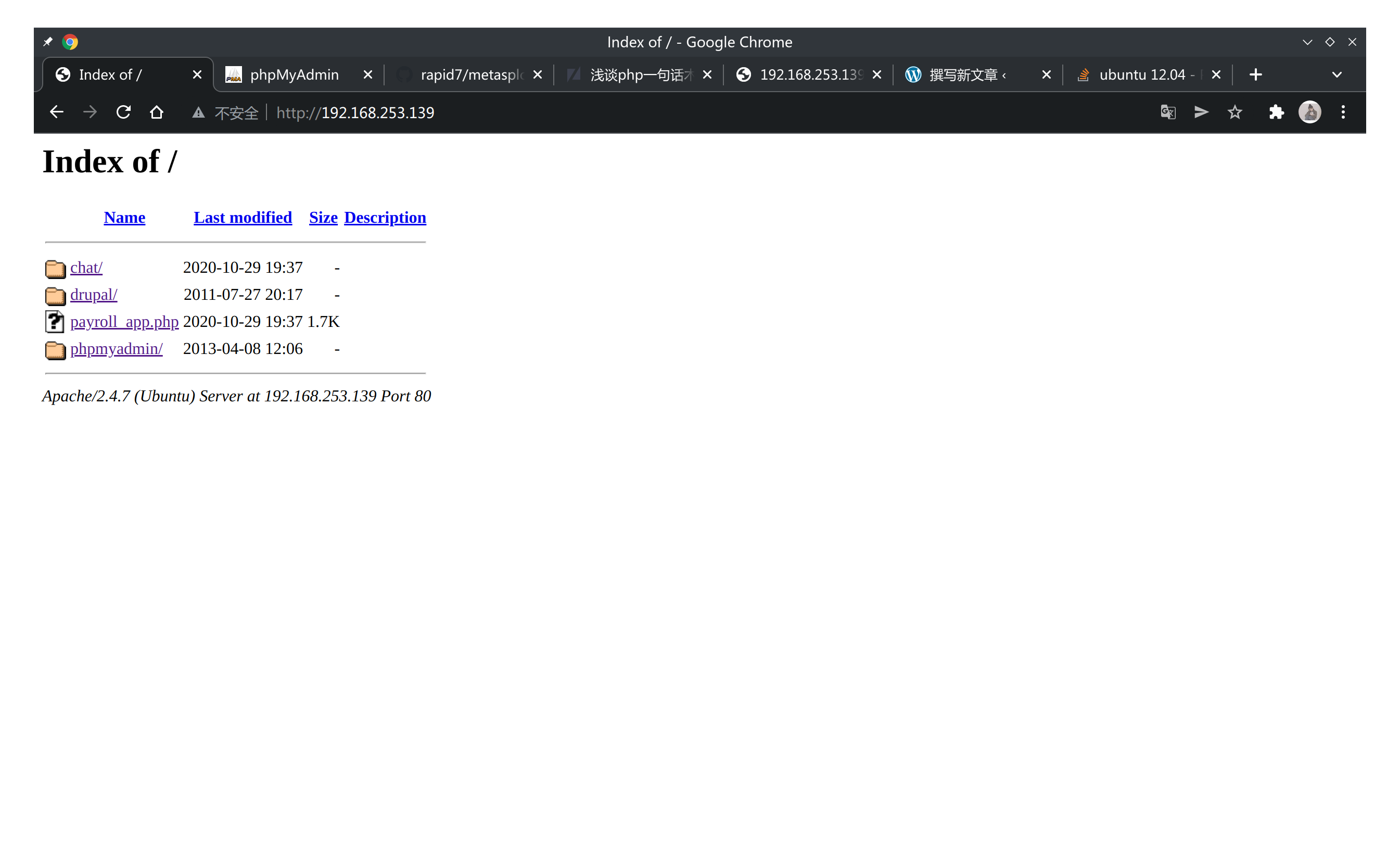

访问虚拟机ip,得到如下页面

各个链接打开暂时为发现简单上传点,nmap扫描端口信息

未发现简单的上传点

dirsearch 扫描网站目录

发现网站存在uploads目录,推测存在dav上传漏洞

使用davtest传输一句话马成功,蚁剑连接测试

利用蚁剑上传反弹shell程序,msf连接成功,上传linux-exploit-suggester-2.pl提权辅助脚本

检测存在CVE-2015-1328漏洞,成功利用此漏洞进行权限提升

权限虽然是root,但msf提权出来的这个终端并不好用,改而使用ssh连接(靶机root密码提权后就能修改)